Wenn Hacker sich das Vertrauen von Mitarbeitern erschleichen, um so Unternehmen zu schädigen, dann nennt man das Social Engineering. Wie man sich vor dieser Betrugsmasche schützt, die immer mehr um sich greift.

Text: Sarah Lohmann

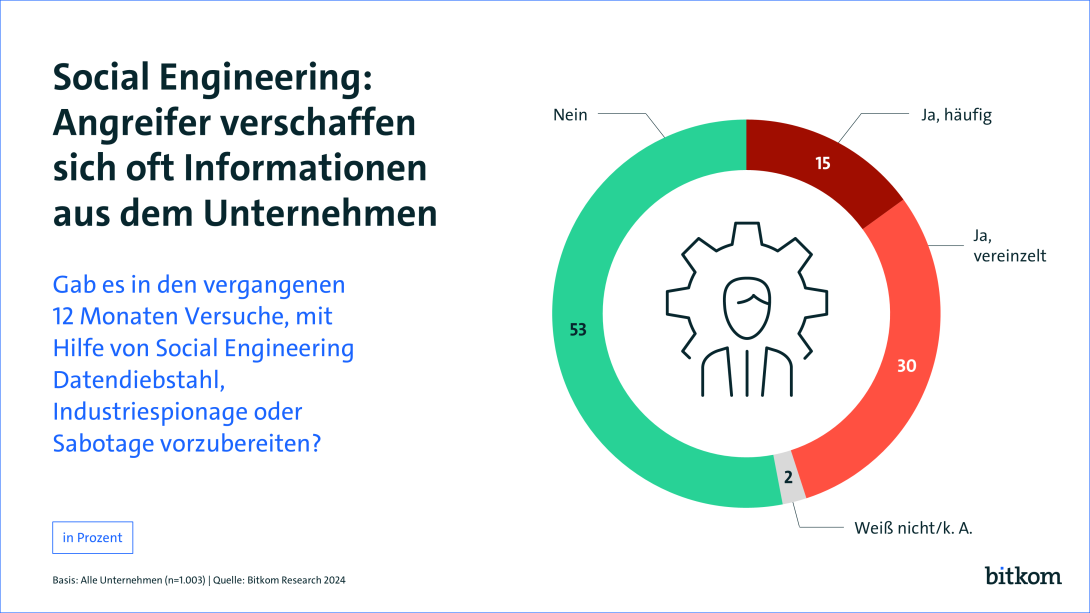

Wenn Technik versagt, bleibt der Mensch. In fast jedem zweiten größeren deutschen Unternehmen kam es zwischen 2023 und 2024 zu Angriffen dieser Art. Das ergab eine Umfrage des Digitalverband Bitkom zum Thema Cyberkriminalität unter 1003 Unternehmen.

Die Cyberkriminellen setzen nicht nur auf Schwachstellen in IT-Systemen, sondern vor allem auf die Psyche ihrer Opfer. „Social Engineering ist ein übergeordneter Begriff für verschiedene Methoden, bei denen Menschen durch gezielte Täuschung dazu gebracht werden, Informationen preiszugeben oder bestimmte Handlungen auszuführen“, erklärt Gianna Schumann von der Initiative „Deutschland sicher im Netz“. Menschliche Schwachstellen wie Vertrauen, Unsicherheit oder Hilfsbereitschaft bilden die Angriffsfläche.

Die vielleicht bekannteste Methode innerhalb des Social Engineerings ist Phishing. Mit gefälschten E-Mails oder Websites werden Daten wie Passwörter oder Bankverbindungen gestohlen. „Phishing-Angriffe erfolgen meist massenhaft und zielen auf eine breite Zielgruppe ab“, betont Schumann.

Laut Miro Mitrovic, Area Vice President bei Proofpoint, einem US-amerikanischen Unternehmen für Cybersicherheit, wird beim Phishing in der Regel auf einen vorherigen Vertrauensaufbau verzichtet. Andere Social-Engineering-Methoden sind oft individueller, da sie auch persönliche Kontaktaufnahmen wie Telefonanrufe oder direkte Gespräche einbeziehen. Ein Beispiel: Ein Angreifer, der sich telefonisch als Bankmitarbeiter ausgibt, bringt sein Opfer dazu, Kontodaten herauszugeben.

KI hebt die Angriffe auf ein neues Niveau

„KI hat Social-Engineering-Angriffe auf ein neues Niveau gehoben, indem sie Angreifern ermöglicht, ihre Methoden schneller, präziser und effektiver zu gestalten“, beschreibt Schumann. Besonders besorgniserregend ist dabei die Erstellung täuschend echter Phishing-Nachrichten. „Mit KI-gestützten Modellen können E-Mails, Nachrichten oder Websites so realistisch gestaltet werden, dass sie von echten kaum zu unterscheiden sind – sei es durch die Nachahmung von Markenlogos, Schreibstilen oder spezifischen Formulierungen“, führt sie aus. Mitrovic ergänzt, dass durch KI auch die typischen Grammatikfehler entfallen würden – diese galten früher als Warnsignal.

Doch die Bedrohung gehe weit über gut gestaltete E-Mails hinaus. Schumann schildert: „KI kann riesige Datenmengen aus sozialen Netzwerken analysieren und daraus Profile potenzieller Opfer erstellen.“ Auf Basis dieser Daten entstehen hochpersonalisierte Angriffe. Nachrichten greifen Interessen, berufliche Rollen oder private Details auf.

Gleichzeitig vereinfacht KI die Automatisierung solcher Taktiken. Sie analysiert Schwachstellen und passt den Angriff blitzschnell an. Ein besonders drastisches Beispiel: Deepfakes. Diese täuschend echten Videos oder Audios imitieren Stimmen oder das Aussehen bekannter Personen. „Dadurch wird falsches Vertrauen aufgebaut und das Opfer wird gezielt in die Irre geführt“, erklärt Schumann. Mitrovic unterstreicht: „Viele Techniken des Social Engineering funktionieren auch ohne KI. Aber sie verschärft die Bedrohungslage, da Angriffe effizienter und schwerer erkennbar werden.“

Neue Tricks der Hacker

Social Engineers erfinden sich zudem ständig neu. „Aktuelle Trends im Social Engineering zeigen eine zunehmende Verfeinerung und Diversifizierung der Angriffsmethoden“, erklärt Mitrovic. Das mag wirken wie aus dem Drehbuch eines Spionagethrillers, doch die Schauplätze sind ganz normale Büros.

Ein besonders perfider Ansatz ist Multi-Touch-Phishing. Hier schlüpfen Angreifer in mehrere Identitäten und treten über längere Zeit mit ihren Opfern in Kontakt. Ziel ist, ein enges Vertrauensverhältnis aufzubauen. „Gleichzeitig werden aktuelle Ereignisse wie Konzerte oder Sportveranstaltungen geschickt ausgenutzt, um potenzielle Opfer zu ködern“, berichtet Mitrovic.

Vishing, also das telefonbasierte Phishing, spielt eine immer größere Rolle. Betrüger geben sich am Telefon als Bankangestellte oder IT-Mitarbeiter aus und setzen ihre Opfer unter Druck. „Sie behaupten, ein Konto sei gesperrt oder es bestehe eine dringende Zahlungspflicht“, schildert Schumann. Ziel sei es, Opfer zur Preisgabe sensibler Informationen oder zur Durchführung von Überweisungen zu bewegen.

Im Namen des Chefs

Doch die Liste der Tricks endet nicht hier, weiß Schumann. „Beim sogenannten CEO-Fraud geben sich Angreifer als Chef aus und drängen Mitarbeitende dazu, vertrauliche Daten preiszugeben oder dringende Überweisungen durchzuführen“, erklärt die Expertin.

Auch gefälschte Wohnungs- oder Jobanzeigen werden eingesetzt, um persönliche Daten abzugreifen oder die Opfer dazu zu bringen, Bankkonten zu eröffnen. Der Messenger-Betrug, bei dem Angreifer über WhatsApp oder ähnliche Dienste Notlagen vortäuschen, ist eine ebenfalls beliebte Methode.

Mitrovic erwähnt zudem das sogenannte „Pig Butchering“ – eine Masche, die mit der Aufzucht eines Schweins zur Schlachtung verglichen wird. Dabei werden zum Beispiel romantische Beziehungen vorgetäuscht, um am Ende das Vermögen der betroffenen Person zu erbeuten. In einem Artikel des Bayerischen Rundfunks ist sogar die Rede von Betrugsfabriken in Ländern wie Peru, Myanmar und den Philippinen, in denen Menschen zu den betrügerischen Aktivitäten gezwungen werden.

Laut Schumann seien insbesondere gezielte Angriffe wie Spear Phishing und Pretexting gefährlich – sie sind spezifisch auf einzelne Personen oder Unternehmen zugeschnitten. Beim Spear Phishing nutzen Angreifer persönliche Informationen, die sie aus sozialen Netzwerken oder vorherigen Datenlecks gewonnen haben.

Das Pretexting umfasst eine glaubwürdige Geschichte oder gar Identität der Angreifer, die eingesetzt wird, um an Informationen zu gelangen. Bestes Beispiel: Der angebliche IT-Mitarbeiter, der um die Herausgabe von Passwörtern bittet.

Wie man sich schützt

Die gute Nachricht: Schutz ist möglich. Allerdings erfordert er ein ganzheitliches Konzept, das Technik und Mensch gleichermaßen adressiert. Dazu gehören:

- Sensibilisierung: Mitarbeitende müssen lernen, verdächtige Nachrichten zu erkennen. Schulungen schaffen ein Bewusstsein für Manipulationstechniken. Wichtig ist auch das Überprüfen von Absenderadressen und die Verifizierung sensibler Anfragen über alternative Kanäle. „Dabei ist wichtig, dass die Mitarbeiter über aktuelle Angriffsmethoden und deren Erkennungsmerkmale informiert werden“, ergänzt Schumann.

- Sichere Prozesse: Unternehmen sollten festlegen, welche Informationen über welche Kanäle kommuniziert werden dürfen. Besondere Vorsicht gilt bei sensiblen Daten wie Passwörtern oder Zahlungsanweisungen. „Auch das genaue Überprüfen von Absenderadressen – nicht nur den angezeigten Namen, sondern auch die tatsächliche E-Mail-Adresse des Absenders – hilft, Angriffe zu erkennen“, rät Schumann. Weiterhin sei es wichtig, auf ungewöhnliche Formulierungen und Rechtschreibfehler zu achten.

- Mehr-Faktor-Authentifizierung: Ein zusätzliches Sicherheitslevel verhindert, dass Angreifer trotz kompromittierter Passwörter auf Systeme zugreifen können. Schumann konkretisiert: „Hier wird ein physischer Sicherheitsschlüssel, ein sogenannter Passkey, zum Schutz genutzt. Dieser Schlüssel ist ein kleines Gerät, das bei der Anmeldung in das System eingesteckt oder drahtlos verbunden wird. Dadurch wird sichergestellt, dass nur der rechtmäßige Benutzer Zugang erhält“.

- Moderne IT-Sicherheitssoftware: KI-basierte Systeme und Anomalie-Erkennungstechnologien helfen, verdächtige Aktivitäten frühzeitig zu identifizieren und abzuwehren. Laut Schumann gehören auch E-Mail-Filter, Spam-Erkennung, Zwei-Faktor-Authentifizierung und starke Passwortregeln zu den grundlegenden Schutzmaßnahmen.

Mitrovic ergänzt: „Im privaten Umfeld sollten Konsumenten grundsätzlich auf die Weitergabe von Daten via E-Mail oder im Falle eines Anrufs verzichten.“ Auch müssen Verbraucher darauf achten, nicht unbedacht auf Links in E-Mails zu klicken oder auf gefälschte Webseiten hereinzufallen.

Der Mensch bleibt im Fokus

Am Ende steht der Mensch – als Angriffsfläche, aber auch als stärkste Verteidigungslinie. „Eine gesunde Portion Skepsis gegenüber vermeintlich legitimen Kontaktaufnahmen ist oft der beste Schutz“, sagt Schumann. Die Grundregel sollte lauten: Keine sensiblen Daten teilen. Und im Verdachtsfall sollte die Legitimität der Anfrage geprüft werden, beispielsweise durch Rückfrage bei den Kollegen.

Social Engineering lebt vom Vertrauen. Wer dieses Vertrauen kritisch hinterfragt, durchkreuzt die Pläne der Angreifer. Mit wachsamem Verstand, geschultem Personal und den richtigen technischen Maßnahmen lässt sich das Sicherheitsnetz eines Unternehmens nachhaltig stärken.

Fotos: Adobe Stock, Midjourney